Здрастуйте, шановні читачі блогу . Сьогодні хочу підняти проблему зараження сайтів вірусами, бо для мене і багатьох інших вебмайстрів вона стала злободенною і досить актуальною.

У всіх, напевно, на комп’ютері стоїть антивірус і вважається, що достатньо буде вчасно оновлювати CMS і включені в ньому плагіни (читайте про мої плагіни на WordPress блозі), щоб убезпечити себе від зараження. Але найчастіше ворог заходить з тилу, а саме з вашого власного комп’ютера (як це сталося у мене).

Тому на початку статті я хочу відразу ж привести способи перевірки сайту на віруси (онлайн, скриптом або локально), а також дати рекомендації, щоб ви не наступали на ті ж граблі, що і я, піддавши зараження всі свої інтернет проекти і отримавши часткове або навіть повне їх блокування в пошукових системах. Страшно?

Принаймні, на поточний момент ситуація у мене розрулюється, ну, а у вас, спираючись на досвід мій, повинно пройти всі набагато швидше або не виникнути взагалі. Поїхали.

Як і де можна перевірити сайт на віруси онлайн сервіси

Оптимальним варіантом буде не заражатися взагалі, а якщо це все-таки сталося, то краще, коли ви самі помітите вірус на своєму сайті, а не дізнаєтеся про це при його блокування в пошуковій видачі або використовуваному вами браузері.

Пошукові системи змушені йти на такі жорсткі заходи, щоб уникнути повальної епідемії, однак ресурсів, які потрапили під їхню гарячу руку, доводиться не солодко (у продовженні цієї статті я детально опишу свої відчуття з цього приводу).

До речі, санкції пошукових систем не завжди бувають своєчасними і обґрунтованими, а використовувана ними в даний момент система виявлення і блокування вірусів знаходиться, можна сказати, в зародковому стані.

Це можна буде побачити по описаному мною трохи нижче наприклад, або ж згадати історію з блокуванням у видачі великої кількості форумів рунету, т. к. Радикал (фотохостинг, яку використовують для завантаження фото) потрапив в список сайтів, що поширюють віруси (випадково чи виправдано — не зовсім зрозуміло). Тому всі інші ресурси, підвантажувані з нього медіа дані, теж були заблоковані (схожа ситуація сталася й зі мною, але про це ми поговоримо трохи нижче).

Увага! Відразу після виявлення зараження збережіть лог-файли доступу до вашого сервера (або запросіть їх у хостера). В залежності від налаштувань сервера вони можуть періодично видалятися, а без них буде досить проблематично знайти шляхи злому і ті уразливості, якими скористалися зловредів, щоб запобігти повторному зараженню.

Отже, як же можна перевірити свій сайт на віруси? Для цього можуть підійти популярні онлайн сервіси перевірки, які я наведу в цьому списку, а ви його доповніть (при бажанні) у коментарях:

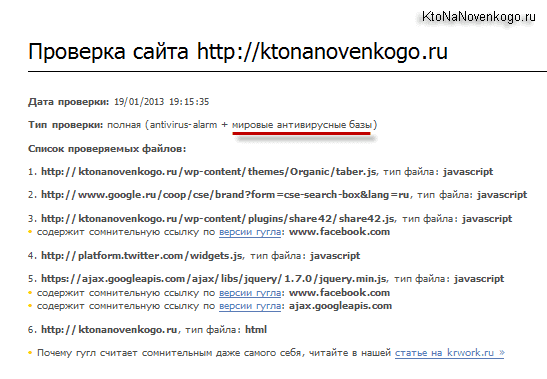

Antivirus-alarm — серйозно підходить до питання і перевірка сайту на вірусну активність займе у вас якийсь час. Але варто почекати, бо це онлайн сервіс перевірить найбільш підозрілі файли вашого ресурсу за допомогою баз всесвітньо відомих і визнаних антивірусних движків, аля McAfee, NOD32, Symantec, Mcafee, DrWeb, Panda, Symantec і багато інших.

Перевірка на віруси проводиться безкоштовно, а от лікування буде коштувати грошей (десять тисяч і чотири години очікування). Можна буде за скромну плату поставити сайт на автоматичну перевірку, щоб у разі чого дізнатися про проблеми першим (послуга зараз, по-моєму, недоступна).

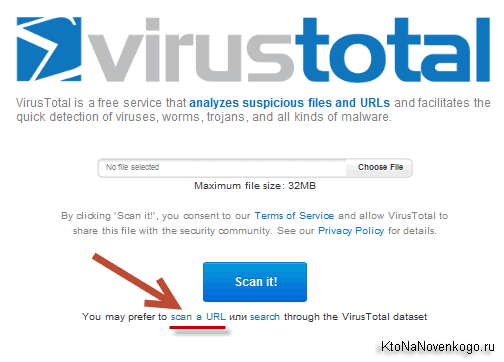

ВирусТотал — популярний онлайн інструмент, що дозволяє перевірити на віруси не тільки сайти, але і файли на вашому комп’ютері. На головній сторінці вам як раз і запропонують завантажити файл для перевірки, а для інспекції сайту потрібно буде перейти по посиланню «scan a URL»:

Особисто я встановив плагін для Опери з однойменною назвою, який по суті нічого особливого не робить, але спрощує процедуру перевірки. Зараз це онлайн сервіс, по-моєму, викуплений Гуглом.

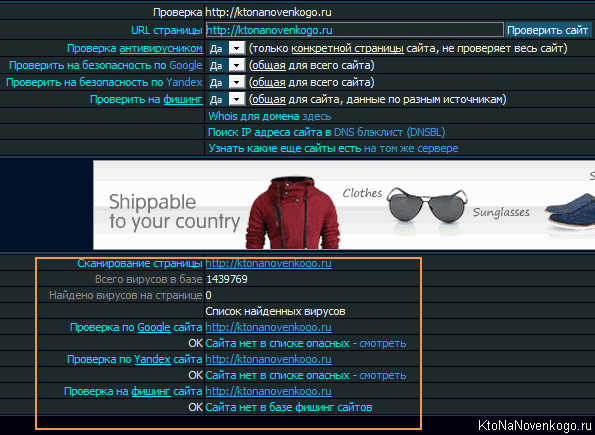

Xseo — вже згадував цей ресурс при огляді способів проведення безкоштовного аналізу сайту. Ну ось, а зараз він ще навчився і на віруси перевіряти:

Причому, він не тільки проганяє сторінку з відомих йому антивірусних баз, але і перевіряє ресурс на присутність у списку небезпечних (блокуються) за версією Гугла і Яндекса, а так само в списку фішингових ресурсів, що може бути теж корисно.

Крім онлайн сервісів можна перевірити сайт на віруси наступними способами:

Викачати всі файли з веб-сервера на свій комп’ютер (все тієї ж Файлзилой, наприклад) і прогнати їх через встановлений у вас антивірус. Як показано трохи нижче, Доктор Веб, нехай і з запізненням, але все ж упізнав у тому зловреде, що мені зустрівся, вірус, а також знайшов його і в інших заражених файлах.

Для лікування краще всього видалити код руками, ну або просто замінити заражені файли на здорові з наявного у вас бекапа або здорового вашого дистрибутива движка.

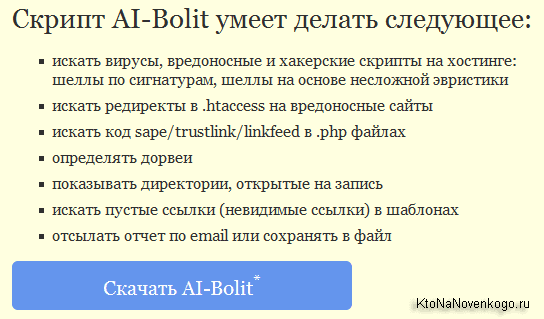

Є скрипт під назвою Айболить, який можна безкоштовно завантажити і закинути в кореневу папку вашого сайту, а потім запустити з адресного рядка браузера. Він перевірить найбільш вразливі файли на віруси, шеллі, експлойти і іншу гидоту, після чого винесе свій вердикт. Подробиці читайте за наведеним посиланням. Правда на слабкому хостингу даний скрипт може і не відпрацювати.

У цьому випадку, як мені здається, можна буде викачати сайт на комп’ютер, встановити інтерпретатор мови PHP для віндовс і слідувати інструкціям з цього короткого ролика від самого автора Айболита:

Ще можна дізнатися, а чи були в Гуглі до вашого ресурси за останні три місяці претензії щодо вірусів. Для цього просто вставити в адресний рядок браузера наступний УРЛ, замінивши в ньому мій домен, на свій:

http://www.google.com/safebrowsing/diagnostic?site=&hl=ru

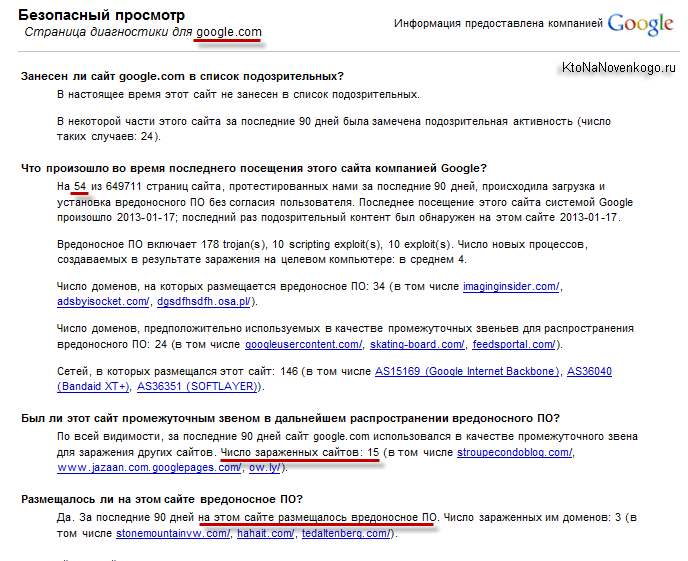

Мій страхітливий скріншот ви зможете знайти внизу статті, а тут вам покажу гріхи самого Гугла в плані зараження вірусами інших сайтів:

Мабуть це говорить про те, що або всі ми не без гріха, або про недосконалість сучасних алгоритмів пошуку вірусної загрози.

Що робити при зараженні і як від нього вберегтися

Не так давно з’явилося відео від команди Яндекса на тему що робити при зараженні вірусом, де були висвітлені наступні моменти:

Навіть якщо ви видалите шкідливий код з сайту, то, не прийнявши описані вище заходи безпеки, ви сильно ризикуєте заразитися вірусом знову.

Для пошуку вірусного коду можна скористатися підказками виведеними в Яндекс Вебмастере або подивитися в його хелпе приклади скриптів, які слід шукати. Якщо зовсім нічого не розумієте, то пишіть в техпідтримку через Вебмастер (у правій колонці завжди присутня відповідна посилання). Після обговорення вам врешті-решт просто вкажуть місце, звідки слід видалити вірус (ну і як це зробити, напевно, теж підкажуть).

Як перевірити дію вірусу на сайті самому? Потрібно очистити кеш в браузері, видалити кукі і зайти на свій ресурс з пошукової видачі, щоб шкідливий код не зрозумів, що ви власник і не приховав від вас свою сутність. Докладніше дивіться у наведеному трохи нижче відео.

Перевірте файли скриптів на наявність обфускации (заплутування коду — яскраво виділяється на загальному тлі), а також загляньте в .htaccess, що лежить в корені сайту і в інших папках, де він має місце бути. В .htaccess зловмисники дуже часто додають код мобільного редіректу — відвідувачі вашого сайту, зайшли зі смартфонів або планшетів, будуть перенаправлятися на якийсь інший ресурс.

Ще гірше, якщо .htaccess вірус додасть звичайний редирект, бо в останньому випадку ваш сайт може бути взагалі повністю видалений з видачі пошукової системи. Іноді зараження відбувається навіть на рівні сервера, коли в Apache додають спеціальний модуль, який і є вірусом.

Якщо є бекап дистрибутива движка, то можна з допомогою програм або онлайн-сервісів (наприклад, DIFF CHECKER) порівняти поточний вміст движка з тим, що було до вірусної атаки.

Ну або можна буде просто видалити всі файли на сервері і залити те, що є у вашому бекапі. Можливо, що щось з розширень або внесених змін доведеться додати повторно, але це все ж краще, ніж жити з вірусом.

Ну і, нарешті, обіцяне відео від Яндекса, де розказано, як перевірити самому сайт на віруси, а також вказані адреси та способи виявлення і видалення шкідливого коду:

Є ще дуже корисний ролик — Як видалити шкідливий код з сайту своїми руками:

А тепер анонсовані рекомендації, що дозволяють дещо знизити ймовірність зараження вірусами сайтів — так сказати, превентивні заходи (трохи нижче я ще раз повторю, але вже в контексті історії мого зараження):

Завжди актуальна проблема безпечне зберігання паролів, в тому числі і в файлзиле (за замовчуванням вони там не шифруються). Для себе я знайшов рішення у вигляді програми для зберігання паролів KeePass.

Паролі досить зручним і безпечним способом передаються з неї в Файлзилу, яка була, в свою чергу, навчена не залишати ніяких слідів на компі, щоб вірус не зміг нічого підібрати (докладніше читайте за наведеною посиланням). Можна буде також посилити захист, поставивши пароль на комп’ютер, папку або флешку в TrueCrypt.

Навіщо потрібна перевірка сайту на віруси — повчальна історія

Моя історія зараження почалася в середині листопада 2012 року і дуже хочу сподіватися, що зараз вже закінчилася. Я маю на увазі зараження вірусами більшості сайтів, до яких я маю на даний момент відношення, як вебмастер. Якась дивна у мене натура (мабуть російська до мозку кісток) в плані захисту від передбачуваної загрози — весь час покладаюся на авось.

В результаті втратив кілька десятків тисяч рублів при зломі свого гаманця WebMoney (немає б відразу підключити авторизацію через Enum і спати спокійно), а тепер ще огреб купу не потрібних проблем з блокуванням сайтів Гуглом і Яндексом за поширення і зараження комп’ютерів користувачів вірусами.

По щасливою випадковості не доклало по повній програмі, а тільки накрило вибуховою хвилею, хоча могло б і… Але давайте про все по порядку. Моя світла віра в те, що крадіжка віртуальних грошей і зараження сайтів вірусами відбувається з ким завгодно, але тільки не зі мною, та й до того ж проблемою злому і зараження повинні перейматися розробники спеціально призначеного для безпечної роботи програми (WebMoney Keeper і ДокторВеба). Нехай у них голова болить.

Загалом, троян на мій комп’ютер пробрався досить буденно і не один, а в компанії десятків інших. Був навіть варіант з блокуванням екрана (банер з вимогою оплатити доступ до своєму власному компу), який я досить легко обійшов. ДокторВеб періодично лаявся на заражені об’єкти, але нічого поганого за великим рахунком протягом року не відбувалося. Здійснювати повну антивірусну перевірку системи було не з руки, бо довго і при цьому неможливо повноцінно працювати з компом з-за його лагания.

Ну і в один «прекрасний» день, коли я грунтовно змучений написанням і публікацією чергового опусу смакував півтора або двох годинної заслужений відпочинок за переглядом чергового шедевра буржуйського кінематографа, сталося страшне, незрозуміле. Моя чудова RSS стрічка стала видавати помилку. Ну, думаю, нормально, напевно сервер зараз перевантажений і через півгодинки все само собою нормалізується.

Як би не так. Довелося лізти в свій аккаунт на Фідбернере та намагатись знайти причину цього неподобства. Вирішив спочатку перевірити вбудованим в цей сервіс дебагером той RSS потік, що віддавав мій блог. Виявилося, що в кінці коду RSS стрічки розміщені теги підвантаження якогось скрипта з підозріло аброкодабрским назвою. Його в коді стрічки бути не могло, та ще прописаним в самому кінці (збоку припечу).

Пошук в мережі за назвою скрипта нічого не дав (мабуть випадково згенероване назва). Гаразд, думаю, тепер доведеться згадувати звідки ростуть ноги у RSS WordPress, лізти в код і з моїми куцими мізками намагатися чогось правити. Однак, усвідомивши складність цього процесу, вирішив пошукати більш легких шляхів, а саме подивився код самої сторінки, з опублікованою статтею.

І про жах, внизу стояв виклик того ж самого загадкового скрипта. Поліз ще раз в інет вже із запитами, пов’язаними з вірусами на сайті і шляхами їх перевірки і виявлення. Натрапив на раду в першу чергу заглянути у файл index.php, який проживає в кореневій папці. Ну і злегка сторопів — в самому її низу був прописаний виклик цього скрипта.

Ким прописаний? Ну вже точно не мною, бо п’яним не був давно і лунатизм теж не страждаю. Відчуття було, як серпом… Я не обраний і не невразливий, а мій блог не заговорений від злому і зараження вірусами. Ну, я швиденько виклик цього скрипта з index.php прибрав. Скопіював всі файли блогу по ФТП на комп’ютер (читайте про резервне копіювання) і за допомогою вбудованої в Total можливості пошуку по вмісту файлів спробував знайти його сліди в інших файлах.

Фу… Ніде нічого. Скориставшись порадами все з того ж інтернету (як багато користі принесла всесвітня павутина в наше життя і як багато нових небезпек породила разом з цим) я зайнявся зміною паролів доступу до свого блогу з усіх боків: панель управління хостингу, панель управління віртуальним сервером, дані доступу до сайту по ФТП і пароль для бази даних.

Все поміняв і одночасно порадів, що пошук швидше за все факт зараження не помітив, адже у мене включено кешування допомогою Hyper Cache з тижневим терміном життя зібраних Html сторінок. Але всюдисущий Гугл як завжди все встиг помітити, проіндексувати і врахувати. Правда санкцій і блокувань в цей раз не було, за що йому, загалом-то, спасибі, бо міг би і покосити.

Однак, через місяць один з читачів звернувся до мене з питанням з приводу виявлених Google на його сайті вірусів і просив пояснити, що робити і як розуміти дані по його домену на сторінці «Безпечний перегляд» цієї пошукової системи. Чесно кажучи я подібну сторінку бачив лише раз, при зараженні клієнтського сайту, який я робив сто років тому і який примудрився за цей час щось підчепити. Точніше, там .htaccess були редиректи прописані на ресурси, що заражають комп’ютери користувачів. Але не суть.

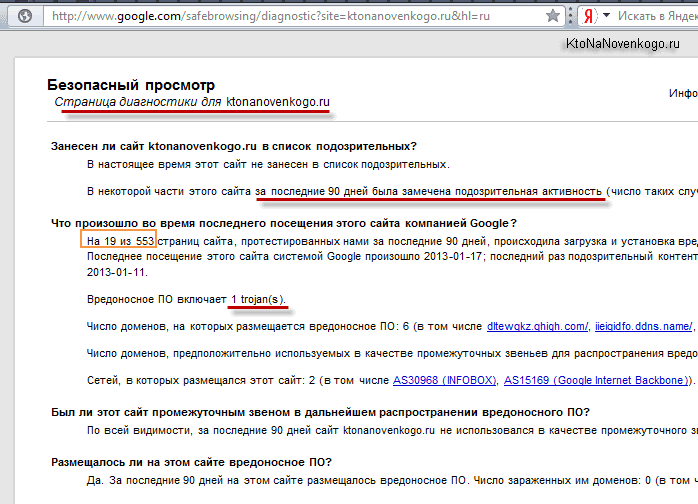

Цей Шановний читач не тільки сторінку «Безпечний перегляд» для свого сайту привів, але і вказав, що для мого домену (що таке доменні імена) така сторінка теж має запис про факт зараження трояном і це відбулося принаймні менше, ніж 90 днів тому:

Напис обведена помаранчевої рамочкою з’явилася дещо пізніше і про це у мене теж є жаліслива історія повна таємниць, загадок і посипання голови попелом. До речі, ви й самі можете подивитися можливі вірусні рекламації і претензії, які має великий і жахливий Гугл до вашого ресурсу. Просто замініть у цій сходинці мій домен на свій. Не страшно?

http://www.google.com/safebrowsing/diagnostic?site=&hl=ru

Загалом, Google нічого не пропустив і поставив мій блог на контроль, як неблагонадійний в плані можливого зараження вірусом, хоча в той час кількість знайдених ним заражених сторінок дорівнювало нулю. Зараз немає, а раз було колись, те і в майбутньому треба тримати мене за ковпаком, щоб у разі чого відразу і зачинити.

Через пару днів у мене почав просідати трафік з цієї пошукової системи і на сьогоднішній день він нижче того, що було раніше приблизно на чверть (правда, на тлі зростання числа відвідувачів з Яндекса це зараз не так помітно). Пов’язано це з проскочившим вірусом? А Гугл його знає.

Але цього мені було мало і я, мабуть, вирішив ще більше погіршити ситуацію своїй істині російської безпечністю, бо припустив, що був заражений лише один єдиний сайт з тих, з якими я працюю на своєму компі. Виявилося, що це не так і шляхом логічних роздумів і висновків зараз можу сказати, що були витягнені паролі з мого Фтп менеджера FileZilla.

Що примітно, я чітко пам’ятаю, що сідаючи писати той самий опус, при публікації якого і виявився вірус на сайті, я традиційно запустив Файлзилу, бо завантажую ілюстрації (скріншоти знімаю і обробляю в Snagit) на блозі не вбудованими в WordPress засобами, а безпосередньо на хостинг по ФТП. І цей самий Файлзила відразу ж побажав оновитися, а я його зупинив, бо не хотілося втрачати на це час. Скоріше всього, це було оновлення безпеки, хоча, звичайно ж, не факт.

Але за будь-яким одним з основних способів захисту від злому і зараження вірусом компа або сайту служить своєчасне оновлення програмного забезпечення. Ці оновлення найчастіше обумовлені саме виявленими і залатаними дірками в безпеці, а не додаванням нового функціоналу. Тим більше, що як потім з’ясувалося, у мене і браузери, і флеш плеєр, і Java не були вчасно оновлені.

Не задовго до цього читав, що в Java була знайдена чергова дірка і рекомендували оновитися. Ну… ми (тобто я) люди зайняті і витрачати час на дрібниці, які, швидше за все, і не знадобляться, колись. Ну, ось і отримав трояна на комп, а потім і вірус на сайті. Прям як з гаманцем вебмані — все по накатаній.

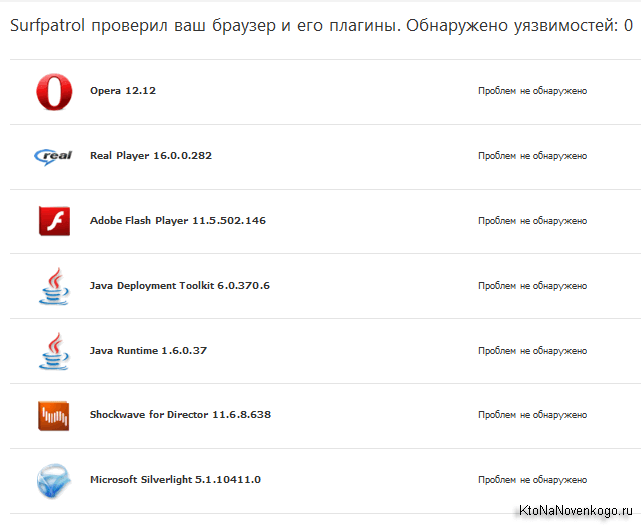

Це я вже потім, заднім числом, задумався про своєчасне оновлення критичних компонентів комп’ютера і поставив у всі браузери розширення Surfpatrol, який вчасно повідомляє про появу нової версії або нової дірки в життєво важливому компоненті системи (читайте і про інші корисні розширення для google chrome, плагіни для Firefox і доповнення для Опери).

Ну і, звичайно ж, запустив повну перевірку комп’ютера Доктором Вебом, який працював мало не добу (кілька десятків мільйонів файлів просканував — у мене бекапів різних сайтів накопичилося за ці роки до сі…). Знайшов з десяток троянів і всі їх почикал після перезавантаження.

Я до цього часу в інтернеті начитався про необхідність установки вже згаданого трохи вище Surfpatrol, а так само на додаток до антивірусу поставив Malwarebytes Anti-Malware, який знайшов у мене на компі ще десяток пакостных фалів і став блокувати неблагонадійні на його думку сайти, які я намагався відкрити зі свого комп’ютера (включаючи і один з моїх, і Серч і…).

Все те ж саме я повторив і на комп’ютерах своїх домочадців, які сидять зі мною в одній локальній мережі. Вони, правда, з початку котили бочку на Malwarebytes Anti-Malware, який блокував деякі їхні улюблені сайти, але після пояснення процесу додавання таких ресурсів в Чорний список цієї софтина стогони та плачі зійшли на немає.

Блокування сайту в Гуглі і Яндексі за віруси

Таким чином я зміцнив тили, зовсім забувши не здогадуючись про те, що ворог вже отримав те, що йому було потрібно — доступ до всіх п’яти сайтів, паролі до яких були забиті в встановленою на моєму компі Файлзиле. Часу у ворога було багато і чистити файли на веб сервері від наслідків його втручання мені довелося вже набагато довше.

Друга хвиля неприємностей, пов’язаних з проникненням вірусів або зловредів, накотилася вже після новорічних свят. Не пам’ятаю що відбулося раніше, а що пізніше, тому розповім, розповім. З одного молодого, але перспективного сайту сильно просів трафік в свята. Це нормально, але ненормальним було те, що цей трафік ну ніяк не хотів повертатися.

Я став шукати причину методом наукового тику і якимось чином опинився у видачі Яндекса, де цей самий проект займав друге місце за РАХ запитом. Позиція залишилася незмінною, а трафіку немає. Загадка. Чому вирішив перейти по посиланню з цієї видачі і був здивований тим, що на свій ресурс я не потрапив, а потрапив кудись не туди.

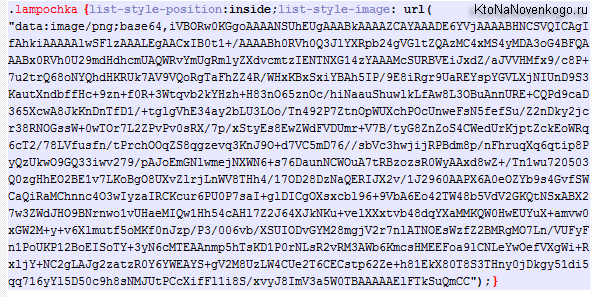

Прозріння прийшло досить швидко, бо я знову ж таки знайшов у index.php з кореня цього вебсайту (вже на його початку) цілий блок закодованого в base64 зловмисного коду. Там ще перед ним стояв eval, який теж опосередковано вказував на те, що сайт пора перевіряти на віруси.

Взагалі, base64 сам по собі досить часто використовується, наприклад, у нього закодовані красиві зелені галочки на , які ви можете спостерігати в блоці «Використовую для заробітку» (вгорі праворуч). У моєму файлі стилів style.css це виглядає так:

Ось, а той фрагмент закодованого вірусного скрипта (не картинки, як у прикладі) виглядав ще більш об’ємним. Розшифровувати я його не став, бо і так все було ясно. Знайшовся цей вірус не тільки в index.php, але і ще в двох файлах з кореня сайту (не вручну, звичайно ж, а за допомогою пошуку по вмісту файлів в Тотал Коммандере).

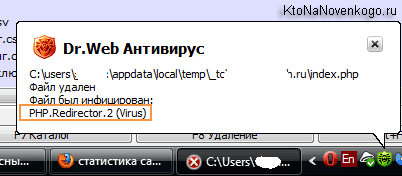

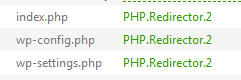

До речі, я залишив заражений архів з бекапом вебсайту як трофей і зараз, спробувавши відкрити файл index.php, отримав попередження від Доктора Веба (десять днів тому він мовчав як риба):

Ну і при повній перевірці архіву з зараженим резервних копій сайту, Доктор Веб якраз і знайшов ті три файли з вірусом редіректу:

Я, звичайно ж, не фахівець, але насмілюся припустити, що дана сигнатура ще не була додана в базу Доктора Веба на той момент, а з’явилася в ньому відносно недавно. У всякому разі відкривати файли з цим вірусом Доктор мені тоді ніяк не перешкоджав.

Почистивши сайт я відразу ж помітив проклюнувшийся трафік, який тепер ішов по потрібному руслу, а не був підло перенаправлений на якусь партнерку. На душі полегшало, але пошук не залишив цю справу без уваги. Днів через п’ять цей молодий сайт був заблокований і Яндексом і Гуглом, як розповсюджує шкідників і трафік знову впав практично до нуля. Прикро було те, що зловредів там вже не було, а реакція пошуку виявилася явно запізнілим.

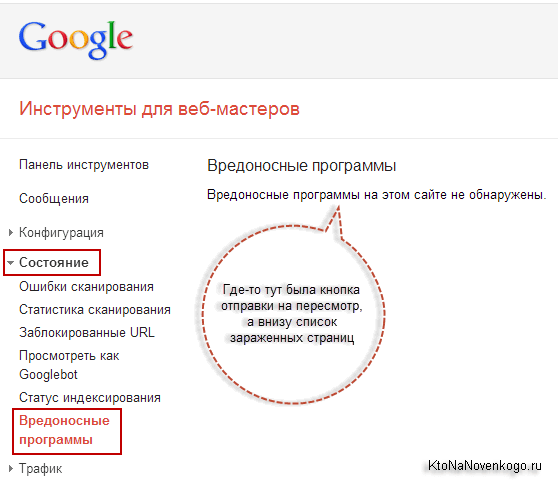

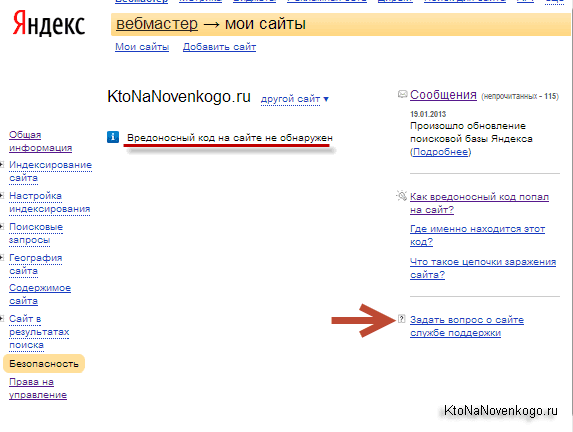

Однак, сперечатися з ними я не став, а просто пішов в панель Google для Вебмайстрів і на вкладці «Стан» — «Шкідливі програми» натиснув на кнопку, що відправляє сайт на перегляд. Природно, що наведений там приклад зловредів вже не містив. Вибачте, але тоді було не до зняття скріншотів, а в разі відсутності знайдених на сайті вірусів кнопка відправки на перегляд не з’являється. Але ви і без мене знайдете — прямо над списком знайдених проблемних сторінок:

Далі я зайшов в панель Яндекса для Вебмайстрів і переконався, що на вкладці «Безпека» мій сайт теж визнали розповсюджувачем вірусів і заблочили. Кнопки відправки на перегляд там не було, тому я просто написав в їх техпідтримку (посилання в правій колонці). Скріни тоді теж не робив, тому показую на чистому прикладі:

Не пам’ятаю, хто відреагував раніше (по-моєму, все-таки Яндекс), але приблизно через добу або двоє зникла інформація про знайдених на сайті віруси з панелей для Вебмайстрів, а ще через деякий час були зняті і блокування в пошуковій видачі і браузерах. Вони полягали в неможливості перейти на цей ресурс з пошукової видачі і блокування їх відкриття в деяких популярних браузерах.

Це були браузер Google (зрозуміло чому), Яндекс браузер і Фаєрфокс до купи, бо там стояло відповідне розширення, яке, отримавши від Гугла сигнал про наявність вірусу, впевнено блочило сайт, хоча три десятка інших джерел вірусної небезпеки, де це додаток теж черпала інформацію, говорили, що все в порядку. З Google адже не посперечаєшся.

Загалом, на даний момент трафік до цього проекту повернувся в повному обсязі і співвідношення відвідувачів, що приходять з обох пошукових машин, залишилося незмінним. Це радує. Але все могло б бути набагато простіше і прозаїчніше, не полінуйся я ще в листопаді, коли пролунав перший дзвіночок, поміняти паролі доступу по ФТП не тільки у , але і у всіх інших сайтів.

А так історія мала продовження. В один прекрасний момент, редагуючи в Notepad++ файл стильової розмітки CSS одного з сайтів, я зіткнувся з дивною проблемою.

Мені потрібно було додати горизонтальне випадаюче меню на один з проектів. Я пройшов по наведеній засланні, але не став використовувати цей конструктор, а перейшов з нього по рекламному посиланню на CSS3 Menu, де і скачав безкоштовну версію програми, якої вистачило для моїх завдань.

Випадаюче меню зробив за пару хвилин і перевірив його працездатність в браузері. Все чудово функциклировало, але при перенесенні його на сайт почалися трабли. Не зберігався файл стилів або ж зберігався якось криво, в результаті чого шаблон перекашивало. При цьому файлзила видавала якусь помилку і кілька разів пропонувала повторити збереження відредагованого в Нотепаде файлу.

Після пари годин танців з бубном (геній, б…) я все ж вирішив прочитати, що ж писала в балці Файлзила і зрозумів, що просто не вистачає місця на хостингу для збереження файлу. І це при 10 Гб ліміту. Однак. Не повірите, але винен був знову вірус. Всі мої сайти, крім живуть на одному акаунті Инфобокса і, як з’ясувалося трохи пізніше, папку з кешем одного з проектів, побудованих на Joomla 1,5, стала важити більше 8 гигов і включала в себе близько 300 тисяч файлів.

За допомогою вбудованих в адмінку Joomla засобів очищення кеша зробити було нічого не можливо, так само як і через будь ФТП менеджер або ж інструмент роботи з файлами в панелі управління хостингу. Довелося звертатися в техпідтримку хостингу, але навіть їм треба було хвилин двадцять на видалення папки з кешем.

Що примітно, поруч з нею були розміщені об’єкти (по-моєму, cache.php і такий же з 1) з вірусом, який знову ж таки був закодований в base64. Чого він робив такого, що мій ресурс з посещалкой менше сотні відвідувачів в день генерував кешированные сторінки зі швидкість автомата, я не знаю, але після ретельного пошуку і очищення (близько десятків закодованих сигнатур знайшов в самих різних місцях движка) все прийшло в норму і вільний простір на хостингу перестало танути прямо на очах.

Тут би й казочці кінець, але не все так просто у «особливо розумних людей». Напевно, багато хто з вас помітили, що вже кілька місяців я використав на скрипт соціального голосування, який чудово працював і за великим рахунком виправдовував витрачені на його придбання засоби (п’ятсот рублів, по-моєму). Старий віртуальний сервер у мене не справлявся з навантаженням (зараз на новий переїжджаю) і я вирішив уникнення ексцесів встановити скрипт на інший хостинг, благо його конструкція це дозволяла зробити.

Нюанс полягає в тому, що цей скрипт завантажує красиві картинки і кнопочки голосування через iframe. Нічого кримінального, бо iframe є досить затребуваною зараз технологією мови Html, яку, наприклад, використовує для розшарювання роликів відеохостингу Ю туб.

Але от якщо iframe довантажує щось з іншого ресурсу, а сайт цей потрапив у список заражених вірусом у Гугла і Яндекса, то нічого хорошого від такої комбінації чекати не доводиться.

Ну і по вже сформованій практиці (вибирати із можливих варіантів той, що викличе найбільші проблеми в майбутньому), скрипт у мене був встановлений під доменом того проекту на Joomla, який був густо помережане шеллами і генерил божевільними темпами кеш. В один «прекрасний момент», працюючи з в Хромі, я раптом виявляю, що браузер не дає мені зайти на одну зі сторінок, «голосно лаючись і стверджуючи, що вона для мене небезпечна в плані зараження комп’ютера вірусами. Припливли.

Захотілося почати битися головою об стіл (таке ж бажання в мене виникло і трохи пізніше, коли мій блог потрапив за фильры Яндекс і можливо Google).

На пошту, до речі, практично одночасно прийшло повідомлення від Гугла на англицком (воно автоматично розсилається в таких випадках на адреси електронної пошти домену типу admin@, abusa@ і т. п., тому не застосуйте такі адреси завести, наприклад, у пошті Яндекса для домену, і почати моніторити). Я, природно, з тремтячими руками пішов у вже знайомий розділ інтерфейсу Р. Вебмастера дивитися наскільки все погано в плані вірусної небезпеки.

Виявилося, що заблоковані були не всі сторінки , а тільки 19 з них (саме про них і йдеться в наведеному вище скріншоті вікна «Безпечний перегляд» від Гугла), а при клацанні мишею по ним в панелі Google Webmasters можна було прочитати про причини блокування. Гігант пошуку лаявся на iframe соціального голосування, який довантажував дані з зараженого вірусами сайту. Скріншоти не робив, бо було не до цього.

Що примітно, ще за п’ять днів до цих подій я той нещасливий сайт почистив (і в його панелях вебмайстрів від Яндекса і Гугла про віруси вже не було сказано ні слова), але доводити це я не став, а з виряченими очима почав гарячково відшукувати всі сторінки свого блогу, де виводилися голосування і всі коди їх виклику видаляти.

За годину впорався, швиденько відправив свій блог на перегляд на панелі Google для Вебмайстрів і вже через кілька годин інформація про вірусної небезпеки з цієї панелі зникла, а ще через годину знялася і блокування нібито заражених сторінок в Хромі. Загалом, пронесло, але нервів було втрачено пристойну кількість.

Дуууже сподіваюся, що моя епопея на цьому закінчилася, хоча б на найближчий час. Так само сподіваюся, що ви не будете наступати на ті ж граблі, що і я, і при першій небезпеці або підозрі скинете з себе лінь і кинетесь змінювати паролі до всього управління тими сайтами, до яких по ідеї могли б дотягнутися руки зловмисників. А так само чистити комп від вірусів і посилювати противірусний захист.

Так само перевірте налаштування надсилати вам повідомлення з панелей вебмайстрів Яндекса і Гугла, бо своєчасне виявлення небезпеки вже саме по собі є гуд. Краще вказувати ті поштові скриньки (не важливо Гмаила або ж Яндекс пошти), в яких ви моніторите періодично папку Спам, куди запросто можуть потрапити повідомлення про зараження вашого сайту.

Ну, і трохи вище згаданими засобами онлайн перевірки сайту на віруси іноді користуйтеся, а в разі підозри можна буде викачати файли на комп і перевірити антивірусом або скриптом Айболить на Денвері, якщо хостинг цієї перевірки не тягне.

Удачі вам! До зустрічей на сторінках блогу